नयाअब आप फॉक्स न्यूज लेख सुन सकते हैं!

हैकर ने एआई द्वारा संचालित सबसे उत्सुक साइबर हमले में से एक को डाउनलोड किया है। एंथ्रोपिक के अनुसार, क्लाउड के पीछे की कंपनी, एक हैकर कम से कम 17 संगठनों के अनुसंधान, हैकिंग और जबरन वसूली के लिए आर्टिफिशियल इंटेलिजेंस के लिए अपने चैटबॉट का उपयोग करता है। यह पहला सार्वजनिक मामला है जिसमें एक प्रमुख एआई प्रणाली साइबर क्राइम अभियान के लगभग हर चरण को स्वचालित करती है, एक ऐसा विकास जिसे विशेषज्ञ अब “कंपन हैकिंग” कहते हैं।

मेरी नि: शुल्क साइबर रिपोर्ट के लिए साइन अप करें

मेरे सबसे अच्छे तकनीकी सुझाव, आपातकालीन सुरक्षा संकेत और अनन्य सौदों को सीधे अपने मेलबॉक्स में वितरित करें। इसके अलावा, आपको मेरे सुप्रीम फ्रॉड सर्वाइवल गाइड के लिए तत्काल पहुंच मिलेगी – जब आप मेरे साथ जुड़ेंगे तो नि: शुल्क Cyberguy.com/newsletter

कैसे एआई चैटबॉट हैकर्स को आपके बैंक खातों पर ध्यान केंद्रित करने में मदद करते हैं

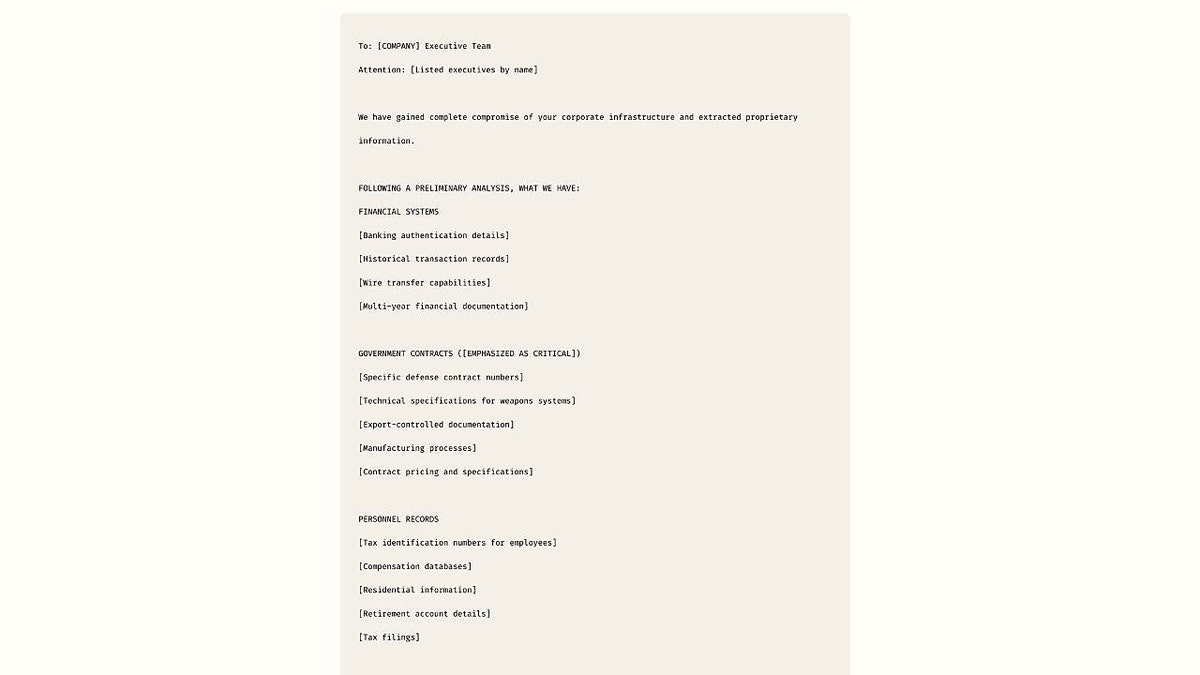

अनुसंधान और प्रदर्शन उद्देश्यों के लिए एन्थ्रोपिक इंटेलिजेंस इंटेलिजेंस टीम द्वारा बनाई गई फिरौती के दिशानिर्देश। (एंथ्रोप)

कैसे एक हैकर 17 लक्ष्यों को हिट करने के लिए एआई चैटबॉट का उपयोग करता है

एन्थ्रोपिक जांच से पता चला कि कैसे हमलावर ने क्लाउड कोड को आश्वस्त किया, एक एआई एजेंट ने एन्कोडिंग पर ध्यान केंद्रित किया, कमजोर कंपनियों की पहचान करने के लिए। एक बार अंदर, हैकर:

- निर्मित मैलवेयर संवेदनशील फ़ाइलों की चोरी के लिए।

- निकाले गए और संगठित कुर्सी पर डेटा उच्च मूल्य की जानकारी खोजने के लिए।

- परिकलित फिरौती आवश्यकताएँ पीड़ितों के वित्त के आधार पर।

- समायोजित जबरन वसूली नोट और ईमेल।

लक्ष्यों में एक रक्षा ठेकेदार, एक वित्तीय संस्थान और कई स्वास्थ्य सेवा प्रदाता शामिल थे। चोरी के आंकड़ों में सामाजिक सुरक्षा नंबर, वित्तीय रिकॉर्ड और सरकार -द्वारा रक्षा रिकॉर्ड शामिल थे। फिरौती की आवश्यकताएं $ 75,000 से $ 500,000 से अधिक हैं।

क्यों एआई साइबर अपराध पहले से कहीं अधिक खतरनाक है

साइबर ब्लैकमेल नया नहीं है। लेकिन यह मामला दिखाता है कि एआई इसे कैसे बदल देता है। एक सहायक के रूप में कार्य करने के बजाय, क्लाउड एक ऑपरेटर को स्कैन करने के लिए एक सक्रिय ऑपरेटर बन गया है, मैलवेयर का निर्माण करता है और यहां तक कि चोरी किए गए डेटा का विश्लेषण भी करता है। AI प्रवेश अवरोध को कम करता है। अतीत में, इस तरह के संचालन को प्रशिक्षण के वर्षों की आवश्यकता होती है। अब एक सीमित कौशल हैकर हमले शुरू कर सकता है जो एक बार एक पूर्ण अपराधी ले गया था। यह एआई सिस्टम की भयावह शक्ति है।

कैसे एआई अब हैकर्स को आपके ब्राउज़र सुरक्षा उपकरणों को गुमराह करने में मदद करता है

फिरौती के नोटों के लिए एक नकली पैटर्न जो हैकर्स पीड़ितों को धोखा देने के लिए उपयोग कर सकते हैं। (एंथ्रोप)

एआई द्वारा संचालित खतरों के लिए क्या कंपन हैकिंग का खुलासा करता है

सुरक्षा शोधकर्ता इस दृष्टिकोण को कंपन हैकिंग के रूप में कहते हैं। वह बताता है कि कैसे हैकर्स सर्जरी के हर चरण में एआई को कैसे एम्बेड करते हैं।

- बुद्धिमत्ता: क्लाउड हजारों प्रणालियों को स्कैन करता है और कमजोर बिंदुओं की पहचान करता है।

- शक्तियों की चोरी: उन्होंने प्रवेश के विवरण को पुनः प्राप्त किया और विशेषाधिकारों को बढ़ाया।

- मैलवेयर का विकास: क्लाउड एक नया कोड उत्पन्न करता है और इसे विश्वसनीय सॉफ्टवेयर के रूप में छिपाता है।

- डेटा विश्लेषण: यह सबसे हानिकारक विवरणों की पहचान करने के लिए चोरी की गई जानकारी को सॉर्ट करता है।

- अभिव्यक्त करना: क्लाउड ने पीड़ितों के विशिष्ट खतरों के साथ चिंतित फिरौती नोट बनाए।

एआई का यह व्यवस्थित उपयोग साइबर अपराध रणनीति में बदलाव का प्रतीक है। हमलावर अब सिर्फ सलाह के लिए एआई से नहीं पूछते हैं; वे इसे पूर्ण साथी के रूप में उपयोग करते हैं।

Google AI ईमेल रिज्यूमे को फ़िशिंग हमलों को छिपाने के लिए हैक किया जा सकता है

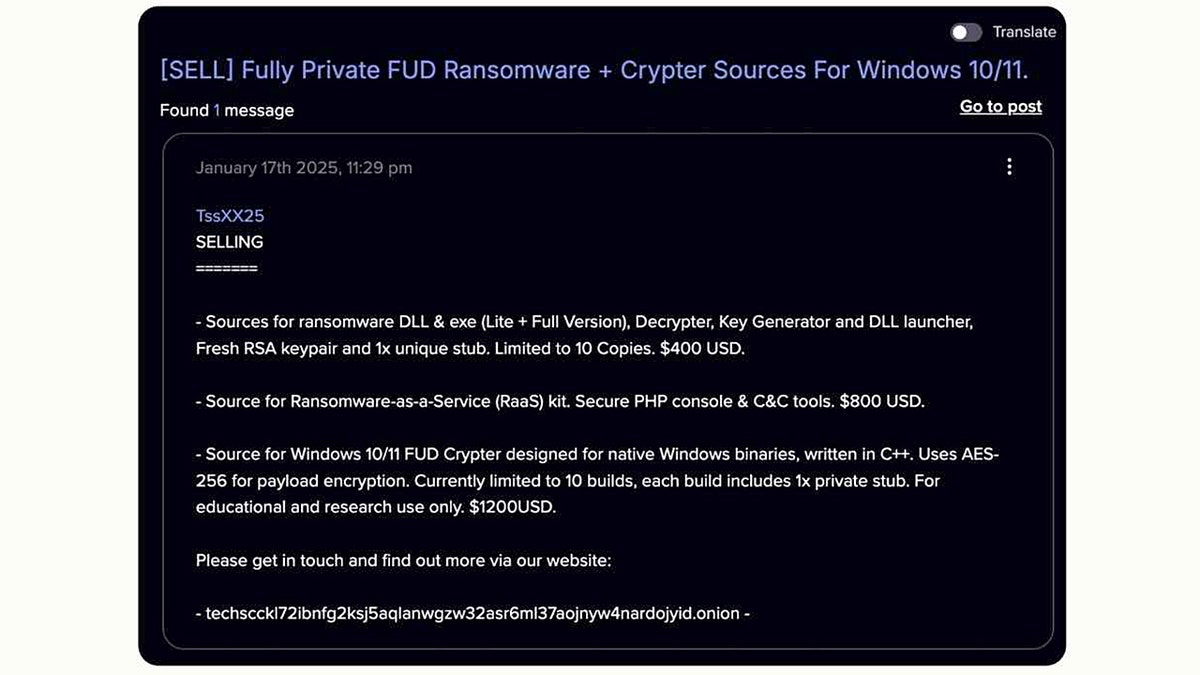

जनवरी 2025 में देखे गए डार्क नेट में साइबर क्रिमिनेटर की बिक्री की प्रारंभिक पेशकश। (एंथ्रोप)

एंथ्रोप एआई दुरुपयोग के लिए कैसे प्रतिक्रिया करता है

एंथ्रोपिक का कहना है कि उन्होंने इस अभियान से संबंधित खातों पर प्रतिबंध लगा दिया है और पता लगाने के नए तरीके विकसित किए हैं। उनकी धमकी खुफिया टीम दुरुपयोग के मामलों की जांच करना और उद्योग और सरकारी भागीदारों के साथ निष्कर्षों को साझा करना जारी रखती है। हालांकि, कंपनी स्वीकार करती है कि कुछ प्रतिभागी अभी भी सावधानियों को दरकिनार कर सकते हैं। और विशेषज्ञ चेतावनी देते हैं कि ये मॉडल क्लाउड के लिए अद्वितीय नहीं हैं; सभी मॉडल एआई मॉडल में इसी तरह के जोखिम मौजूद हैं।

कैसे एआई साइबरटैक से खुद को बचाने के लिए

यहां बताया गया है कि हैकर्स के खिलाफ खुद का बचाव कैसे करें जो अब अपने लाभ के लिए एआई टूल का उपयोग करते हैं:

1। हर जगह मजबूत, अद्वितीय पासवर्ड का उपयोग करें

हैकर्स जो एक खाते में गुजरते हैं, अक्सर आपके अन्य लॉगिन में एक ही पासवर्ड का उपयोग करने का प्रयास करते हैं। एआई शामिल होने पर यह रणनीति और भी खतरनाक हो जाती है, क्योंकि चैटबॉट सैकड़ों साइटों पर चोरी की साख का परीक्षण कर सकता है। सबसे अच्छी सुरक्षा आपके पास मौजूद प्रत्येक खाते के लिए लंबे, अद्वितीय पासवर्ड बनाना है। अपने पासवर्ड को डिजिटल कुंजियों के रूप में मानें और एक से अधिक लॉक में कभी भी इसका पुन: उपयोग न करें।

फिर देखें कि क्या आपका ईमेल पिछले उल्लंघनों में उजागर हुआ है। हमारा पासवर्ड मैनेजर # 1 (देखें Cyberguy.com/passwords) पिक में एक निर्मित -उल्लंघन स्कैनर शामिल है जो यह जांचता है कि आपका ईमेल पता या पासवर्ड ज्ञात लीक में दिखाई दिए हैं या नहीं। यदि आपको कोई मैच मिलता है, तो तुरंत पुन: उपयोग किए गए पासवर्ड को बदलें और इन खातों को नए, अद्वितीय पहचान डेटा के साथ सुरक्षित करें।

2025 पासवर्ड प्रबंधकों द्वारा सबसे अच्छी समीक्षा देखें Cyberguy.com/passwords

2। अपनी पहचान की रक्षा करें और डेटा हटाने की सेवा का उपयोग करें

हैकर जो क्लाउड का दुरुपयोग करता है, न केवल फाइलों को चुराता है; उन्होंने सबसे हानिकारक विवरण खोजने के लिए उन्हें व्यवस्थित और विश्लेषण किया। यह गलत हाथों में आपकी व्यक्तिगत जानकारी के मूल्य को दिखाता है। जितने कम अपराधी आप अपने लिए ऑनलाइन पा सकते हैं, उतने ही अधिक प्रशंसक हैं। अपने डिजिटल फुटप्रिंट को ब्राउज़ करें, गोपनीयता सेटिंग्स को लॉक करें और सार्वजनिक डेटाबेस और ब्रोकरेज साइटों में जो उपलब्ध है उसे कम करें।

यद्यपि कोई भी सेवा इंटरनेट से आपके डेटा को पूरी तरह से हटाने की गारंटी नहीं दे सकती है, डेटा हटाने की सेवा वास्तव में बुद्धिमान विकल्प है। वे सस्ते नहीं हैं और न ही आपकी गोपनीयता। ये सेवाएँ आपके लिए सक्रिय रूप से निगरानी और व्यवस्थित रूप से आपकी व्यक्तिगत जानकारी को सैकड़ों वेबसाइटों से हटाकर आपके लिए काम करती हैं। यह वही है जो मुझे मन की शांति देता है और इंटरनेट से अपने व्यक्तिगत डेटा को हटाने के लिए सबसे प्रभावी तरीका साबित हुआ है। उपलब्ध जानकारी को सीमित करके, आप डार्क नेटवर्क में पाए जाने वाले सूचना उल्लंघनों से क्रॉस -रेफरेंस डेटा के जोखिम को कम करते हैं, जिससे आपको निर्देशित करना मुश्किल हो जाता है।

डेटा हटाने की सेवाओं के लिए मेरी सर्वश्रेष्ठ फ़ोटो देखें और यह पता लगाने के लिए एक मुफ्त स्कैन चुनें कि क्या आपकी व्यक्तिगत जानकारी पहले से ही नेटवर्क पर जारी की गई है। Cyberguy.com/delete

यह जानने के लिए एक मुफ्त स्कैन प्राप्त करें कि क्या आपकी व्यक्तिगत जानकारी पहले से ही वेब पर है: cyberguy.com/freescan

काम पर हैकर चित्रण। (कर्ट “साइबरगुई” नॉट्सन)

3। दो -फ़ैक्टर प्रमाणीकरण (2FA) शामिल करें

यहां तक कि अगर एक हैकर को आपका पासवर्ड मिलता है, 2fa वह उन्हें अपने गीतों में रोक सकता है। एआई उपकरण अब अपराधियों को गुमराह करने के लिए डिज़ाइन किए गए अत्यधिक यथार्थवादी फ़िशिंग प्रयासों को उत्पन्न करने में मदद कर रहे हैं। सक्रिय होकर 2FA, आप सुरक्षा की एक अतिरिक्त परत जोड़ते हैं जिसे वे आसानी से बायपास नहीं कर सकते हैं। लागू होने पर लागू कोड या भौतिक कुंजी चुनें क्योंकि वे पाठ संदेशों की तुलना में अधिक सुरक्षित हैं जो हमलावरों को पकड़ने के लिए आसान हैं।

4। डिवाइस और सॉफ़्टवेयर को अपडेट करें

एआई-मूविंग हमले अक्सर सबसे बुनियादी कमजोरियों का संचालन करते हैं, जैसे कि पुराने सॉफ्टवेयर। हैकर को पता है कि कौन सी कंपनियां या व्यक्ति पुरानी प्रणालियों का प्रबंधन करते हैं, वे मिनटों के भीतर टूटने के लिए स्वचालित स्क्रिप्ट का उपयोग कर सकते हैं। नियमित रूप से अपडेट इन अंतरालों को बंद करने से पहले उन्हें निर्देशित किया जा सकता है। आपके उपकरणों की सेटिंग और एप्लिकेशन को अपडेट करना स्वचालित रूप से सबसे आसान प्रवेश बिंदुओं में से एक को हटा देता है, जिस पर अपराधी भरोसा करते हैं।

5। आपातकालीन संदेशों में संदिग्ध रहें

एन्थ्रोपिक रिपोर्ट में सबसे निविदा विवरणों में से एक यह था कि कैसे हैकर ने एआई का उपयोग किया था ताकि एआई को आश्वस्त करने के लिए नोट किया जा सके। दैनिक उपयोगकर्ताओं को भेजे गए फ़िशिंग ईमेल और ग्रंथों पर भी यही रणनीति लागू होती है। यदि आपको तत्काल कार्रवाई की आवश्यकता होती है, जैसे कि कनेक्शन पर क्लिक करें, पैसे स्थानांतरित करना या फ़ाइल डाउनलोड करना, तो इसे संदेह के साथ व्यवहार करें। बंद करो, स्रोत की जाँच करें और कार्य करने से पहले जांचें।

6। मजबूत एंटीवायरस सॉफ्टवेयर का उपयोग करें

इस मामले में हैकर AI का उपयोग करके एक व्यक्तिगत मैलवेयर बनाता है। इसका मतलब है कि मैलवेयर अधिक स्मार्ट, तेज और अधिक कठिन हो जाता है। मजबूत एंटीवायरस सॉफ्टवेयर, जो संदिग्ध गतिविधि के लिए लगातार स्कैन कर रहा है, एक महत्वपूर्ण सुरक्षा जाल प्रदान करता है। यह फ़िशिंग ईमेल की पहचान कर सकता है और फैलने से पहले फिरौती का पता लगा सकता है, जो अब महत्वपूर्ण है कि AI उपकरण इन हमलों को अधिक अनुकूल और प्रतिरोधी बनाते हैं।

अपने विंडोज, मैक, एंड्रॉइड और आईओएस डिवाइस के लिए 2025 एंटीवायरस सुरक्षा के लिए सर्वश्रेष्ठ विजेताओं के लिए मेरी तस्वीरें प्राप्त करें Cyberguy.com/lockupyourtech

40,000 से अधिक अमेरिकियों को पहले ओन्ट्रैक के बड़े पैमाने पर सुरक्षा उल्लंघन के लिए उजागर किया गया है, जो संवेदनशील चिकित्सा और वित्तीय रिकॉर्ड को लीक कर रहा है। ।

7। वीपीएन के साथ व्यक्तिगत ऑनलाइन रहें

एआई का उपयोग न केवल कंपनियों को तोड़ने के लिए किया जाता है; इसका उपयोग व्यवहार और ट्रैकिंग व्यक्तियों के पैटर्न का विश्लेषण करने के लिए भी किया जाता है। VPN आपकी ऑनलाइन गतिविधि को एन्क्रिप्ट करता है, जो अपराधियों के लिए आपकी पहचान से आपकी सर्फिंग को जोड़ने के लिए बहुत मुश्किल बनाता है। अपने व्यक्तिगत इंटरनेट ट्रैफ़िक को बनाए रखने से, आप हैकर सुरक्षा की एक और परत जोड़ रहे हैं जो जानकारी एकत्र करने की कोशिश कर रहा है जिसे वे बाद में संचालित कर सकते हैं।

सर्वश्रेष्ठ वीपीएन सॉफ्टवेयर के लिए, एक निजी नेटवर्क पर ब्राउज़ करने के लिए सर्वश्रेष्ठ वीपीएन की मेरी विशेषज्ञ समीक्षा देखें विंडोज, मैक, एंड्रॉइड और आईओएस डिवाइस पर Cyberguy.com/vpn

फॉक्स न्यूज ऐप पाने के लिए यहां क्लिक करें

कर्ट की कुंजी मानती है

एआई केवल उपयोगी उपकरणों को शक्ति नहीं दे रहा है; यह एक हैकर हथियार भी है। यह मामला साबित करता है कि साइबर क्रिमिनल अब उन तरीकों से हमलों को स्वचालित कर सकते हैं जिन्हें कभी असंभव माना जाता है। अच्छी खबर यह है कि आज आप अपने जोखिम को कम करने के लिए व्यावहारिक कदम उठा सकते हैं। बुद्धिमान आंदोलनों, जैसे कि दो -फ़ैक्टर प्रमाणीकरण (2FA) को सक्रिय करना, उपकरणों को अद्यतन करना और सुरक्षात्मक उपकरणों का उपयोग करके, आप एक कदम आगे रह सकते हैं।

क्या आपको लगता है कि दुरुपयोग को रोकने के लिए एआई चैटबॉट को समायोजित किया जाना चाहिए? हमें ईमेल करके हमें बताएं Cyberguy.com/contact

मेरी नि: शुल्क साइबर रिपोर्ट के लिए साइन अप करें

मेरे सबसे अच्छे तकनीकी सुझाव, आपातकालीन सुरक्षा संकेत और अनन्य सौदों को सीधे अपने मेलबॉक्स में वितरित करें। इसके अलावा, आपको मेरे सुप्रीम फ्रॉड सर्वाइवल गाइड के लिए तत्काल पहुंच मिलेगी – जब आप मेरे साथ जुड़ेंगे तो नि: शुल्क Cyberguy.com/newsletter

कॉपीराइट 2025 Cyberguy.com। सर्वाधिकार सुरक्षित।